公司防火墙架构设计有哪些要点?如何实现三层防护?

在当今网络环境中,企业面临着各种各样的网络威胁。为了保护公司的网络安全和维护其业务连续性,构建一个健壮的防火墙架构显得至关重要。防火墙架构设计的核心在于有效实现网络分段,以及三层防护机制,从而确保数据的完整性、保密性和可用性。本文将深入探讨公司防火墙架构设计的要点,并详细阐述如何通过三层防护架构来实现稳固的网络安全防护。

1.理解防火墙的三层防护架构

防火墙的三层防护架构主要由三个层面组成:网络边界防护、内部网络防护和数据保护。每一层都扮演着不同的角色,共同构成一个全方位的安全防护网。

网络边界防护(第一层):位于整个网络架构的最外围,是阻止外部威胁和数据泄露的第一道防线。主要通过硬件和软件防火墙实现,它们可以过滤不合规的数据包,并阻断未授权的访问尝试。

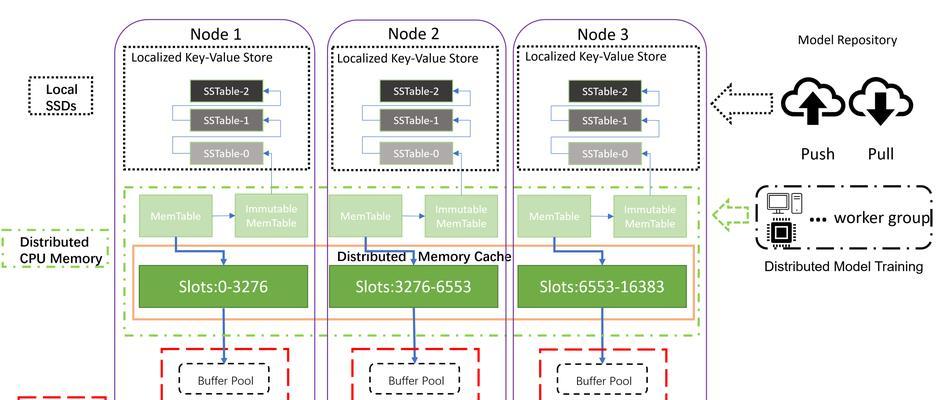

内部网络防护(第二层):当数据包成功通过了网络边界,第二层的内部网络防护将会监控内部流量,确保数据传输过程中的安全,并防止内部威胁。这通常涉及网络隔离、入侵检测系统(IDS)和入侵防御系统(IPS)等技术。

数据保护(第三层):第三层防护侧重于数据本身,通过加密、访问控制和数据丢失预防(DLP)等技术来保护数据的安全性,即使在数据被非法获取的情况下,也能保持其不被泄露。

2.设计防火墙架构的关键要点

为了实现有效的三层防护,防火墙架构设计需要遵循以下关键要点:

2.1网络边界的深度防御

硬件与软件的结合:硬件防火墙提供物理层面的安全,而软件防火墙则提供更为灵活的配置和更新。合理利用二者的优势,可以大大增强网络边界的安全性。

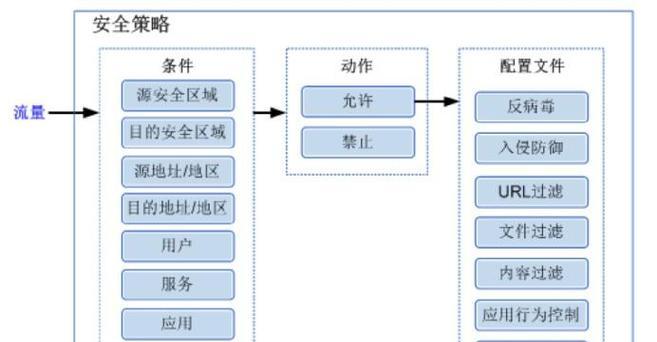

安全策略的制定与执行:制定一套全面的访问控制策略,明确哪些类型的数据流量是允许的,哪些是被拒绝的,以及如何处理可疑流量。

最新威胁的实时防护:利用具备自动更新机制的防火墙设备,实时更新安全规则和病毒定义库,以对抗最新发现的网络威胁。

2.2内部网络的精细监控

分段管理:将内部网络划分为多个区域,使得每个区域都有针对性的保护策略,减少风险的传播范围。

流量监控与分析:通过网络监控工具,对网络流量进行实时监控和异常行为分析,及时发现并应对内部威胁。

灵活的入侵防御:结合入侵检测系统和入侵防御系统,动态调整安全策略,以适应内部网络的不断变化。

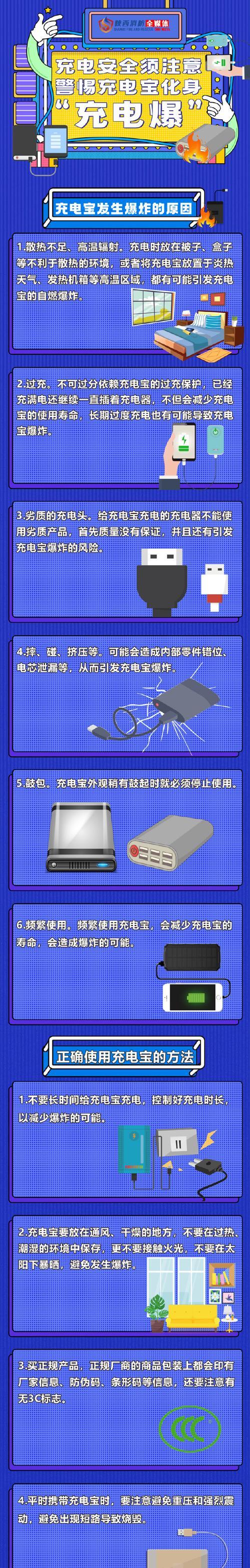

2.3数据的全面保护

数据加密:对敏感数据使用强加密算法,确保数据在传输过程中即使被截获也无法被解读。

访问控制:实施基于角色的访问控制(RBAC),确保只有授权用户才能访问特定数据。

数据丢失预防:部署数据丢失预防解决方案,对数据的复制、传输和存储进行监控,防止敏感数据外泄。

3.防火墙架构设计的实现步骤

3.1确定安全策略

在设计防火墙架构之前,首先需要评估公司的业务需求、潜在风险以及合规性要求,基于此制定相应的安全策略。

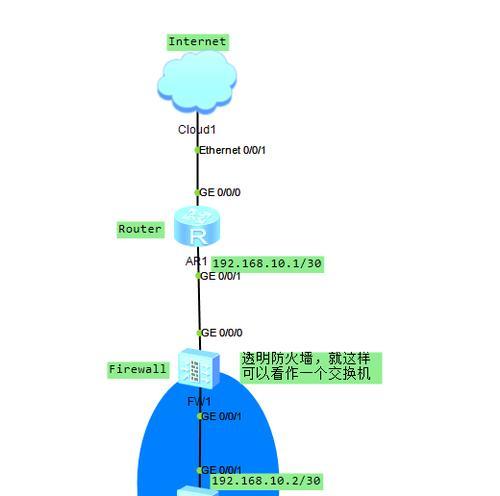

3.2设计网络拓扑结构

设计一个清晰的网络拓扑结构,划分不同的安全区域,定义每一层的作用和安全策略,并确定防火墙设备的部署位置。

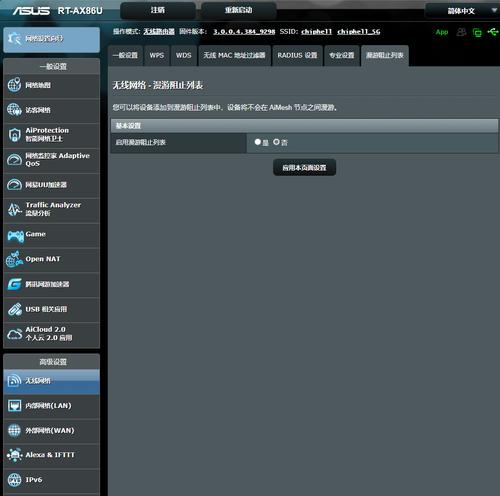

3.3配置和实施

根据设计好的拓扑结构和安全策略,配置硬件和软件防火墙的规则,对内部网络进行细分,并设置相应的访问控制列表(ACLs)、虚拟局域网(VLANs)等。

3.4持续监控与优化

实施完毕后,持续监控网络流量,定期更新安全策略,以应对新的网络威胁,并优化性能。

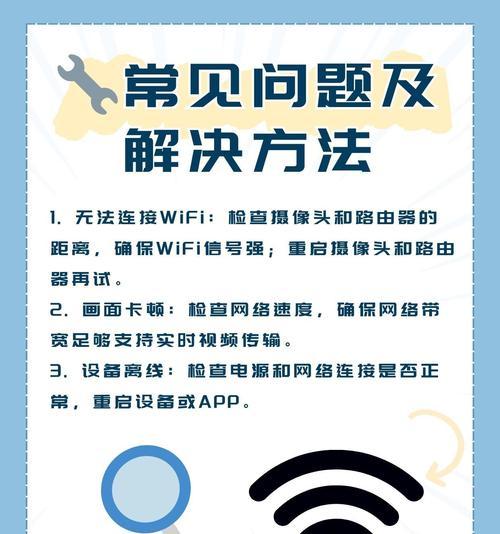

4.常见问题与实用技巧

问题:如何确定防火墙规则的优先级?

技巧:一般情况下,需要根据业务需求来确定规则的优先级,关键业务流量相关的规则应放在靠前的位置,以减少因匹配大量规则而引起的性能损耗。

问题:如何处理内部网络威胁?

技巧:内部网络威胁可以通过分段管理来降低风险,同时使用入侵检测系统和入侵防御系统进行监控和防御,确保及时发现和应对内部发起的安全威胁。

5.结语

通过以上分析,我们可以清楚地了解到构建一个有效的公司防火墙架构设计需要综合考虑多方面的因素。从制定全面的安全策略,到具体实施网络边界、内部网络和数据保护的三层防护,再到持续的监控和优化,每一步都是确保网络安全不可或缺的环节。只有全面而细致地对待每一层防护,才能构建一个稳固的网络安全防线,为企业提供长久的保护。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 3561739510@qq.com 举报,一经查实,本站将立刻删除。

- 上一篇: 电视机插机顶盒录屏怎么设置?操作步骤是什么?

- 下一篇: 华为服务器部件休眠关闭步骤是什么?

- 站长推荐

- 热门tag

- 标签列表